This is a Portuguese translated version of an Article which we originally published on December 21, 2015(new window). We want to give special thanks to Proton Mail user jjsergio for the translation.

Com essa lei veio a perda de inúmeras proteções extremamente importantes à privacidade na internet. Para entender por que a lei de vigilância CISA é ruim para a privacidade do e-mail, vamos falar sobre alguns dos principais pontos da lei e como ela conseguiu ser aprovada. Então, vamos discutir algumas das coisas que podemos fazer sobre a CISA. Apesar de ser lei agora, há, de fato, algumas maneiras da lei de vigilância CISA ser contornada e a privacidade on-line ser protegida.

O que é CISA?

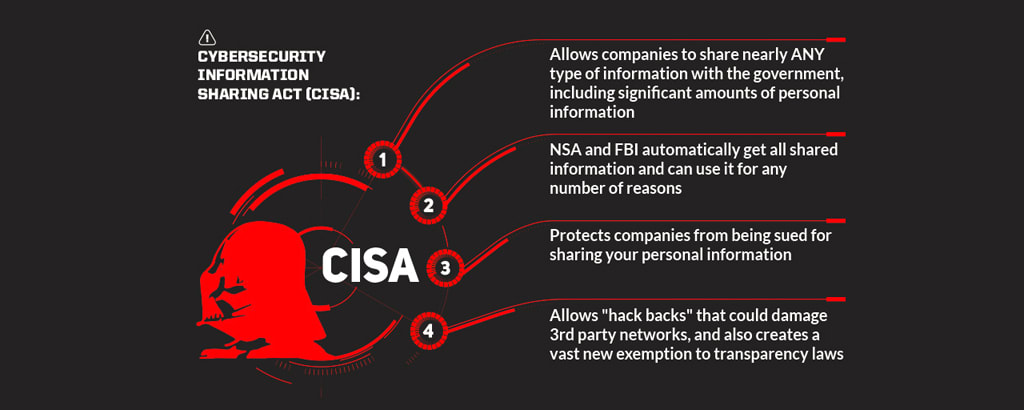

CISA significa Lei de Segurança Cibernética de partilha da informação (Cybersecurity Information Sharing Act), que é um título enganoso utilizado pelos patrocinadores da lei para esconder seu propósito real. A partir do nome, é de se supor que a CISA é uma lei de cibersegurança, mas, na realidade, é uma lei de vigilância. Na semana passada, o Congresso americano deixou cair toda a pretensão que se trata de uma lei de cibersegurança onde calmamente retira as proteções de privacidade que costumavam estar na lei, e expandindo a forma como as informações coletadas podem ser usadas e compartilhadas.

CISA cria uma brecha legal em massa que permite a NSA contornar leis de privacidade. Isso significa que as empresas dos EUA podem agora compartilhar QUALQUER informação com o governo dos Estados Unidos, ignorando as leis de privacidade sem consequências legais. Além disso, toda esta informação é automaticamente compartilhada com a NSA e não há restrições sobre a forma como a NSA pode usar esses dados.

Como a lei CISA foi aprovada?

A lei de vigilância CISA foi muito debatida por mais de um ano nos EUA. Grupos de privacidade, algumas empresas, e centenas de milhares de cidadãos da sociedade privada têm fortemente lutado contra a lei. Foi considerada pelo congresso americano controversa demais para ser aprovada. A fim de aprovar a CISA, os patrocinadores da lei se voltaram para métodos muito desleais.

Primeiro, eles anexaram a lei CISA à um projeto de lei orçamentário completamente alheio, sem nenhuma relação, era um projeto de lei fundamental e que deveria ser aprovado imediatamente para que o governo dos EUA continuasse a funcionar. Então, eles esperaram até segunda-feira, 14 dezembro, 2015 para liberar o texto integral da lei do orçamento, que contem mais de 2000 páginas, e esconderam a CISA perto do fim na página 1728. Finalmente, eles definiram a votação para acontecer na sexta-feira, 18 de dezembro de 2015.

Isto assegurou que os representantes do congresso americano teriam menos de uma semana para ler todo o projeto de lei e não haveria tempo suficiente para o debate público. Além disso, por anexar e empurrar a lei CISA em um projeto de lei orçamentário crítico, patrocinadores da lei CISA praticamente garantiram que virtualmente a lei CISA fosse aprovada.

Por último, para minimizar a precipitação, a votação foi marcada para a última sexta-feira antes do Natal, de modo que naquele momento o presidente Obama assinou a lei, seria tarde demais para fazê-la notícia do dia. Só assim, um segundo Ato Patriótico tornou-se lei sem qualquer contestação pública. Isto é como a democracia é solapada, e devemos estar indignados.

CISA não apenas impacta os americanos

CISA é uma lei americana, mas, infelizmente, ele não só afeta os americanos. Se você usa o Facebook, Dropbox, Google, ou WhatsApp, CISA afeta você. Com a CISA, as empresas americanas podem entregar seus dados para a NSA, sem ter que se preocupar com as leis de privacidade que atualmente protegem seus dados.

Não importa se você é um cidadão dos Estados Unidos ou um cidadão da União Europeia ou da América do Sul (América do Sul adicionado por mim), se uma empresa norte-americana tem seus dados, ele pode ser entregue, sob o pretexto de “segurança cibernética”. Como uma empresa suíça, Proton Mail está a salvo da CISA, os dados continuam a ser protegidos por leis muito fortes de privacidade da Suíça. No entanto, em resumo, CISA é uma notícia muito ruim para a privacidade online.

O que podemos fazer sobre CISA

CISA agora foi assinada como lei pelo Presidente Obama, o que significa que, na prática, não há nenhuma maneira de reverter a lei. No entanto, os truques usados pela NSA também pode trabalhar para nós. Se não podemos mudar a lei, ainda podemos fazer o nosso melhor para contornar isso e, felizmente, existem algumas maneiras de contornar a CISA.

Primeiro, pelo fato da CISA ser uma lei americana, ela só se aplica a empresas americanas. empresas suíças e da União Europeia ou America do Sul ainda são protegidos por leis de privacidade mais fortes, que não podem ser sobrepostas pela CISA. Assim, uma maneira de contornar a CISA é evitar os produtos de empresas norte-americanas.

Por exemplo, se todos nós nos livrar-mos do WhatsApp (propriedade do Facebook) e, em vez disso mudar-mos para um software da comunidade, como Signal(new window), Facebook pode pensar duas vezes antes de se opor seopor publicamente a CISA, mas apoiá-la em privado(new window). Mudando o seu e-mail do Gmail para o serviço de e-mail privadodo(new window) Proton Mail com sede na Suíça seria uma outra maneira. Se as empresas americanas sentirem a pressão, eles vão aplicar pressão no governo dos EUA, que é a única maneira da CISA ser revogada.

Em segundo lugar, podemos levar o nosso negócio para serviços que proporcionam criptografia end-to-end (de uma ponta até outra ponta). Por exemplo, provedores de email end-to-end criptografados como Proton Mail não podem realmente ler suas mensagens, por isso mesmo se fossemos uma empresa norte-americana, não poderíamos entregar e-mails privados sob a lei de vigilância CISA, ou qualquer outra lei.

CISA nos ensina que a tecnologia, especificamente criptografia end-to-end, é a melhor defesa possível para a privacidade. Algoritmos de criptografia oferecem proteção por meio de lei matemática que sempre é verdadeira, não importa quantas leis no Congresso dos EUA são aprovadas usando métodos desleais.

Mais importante ainda, é preciso lembrar que como consumidor, a escolha é nossa, e fazendo as escolhas certas, ainda podemos bater a CISA, mesmo quando os políticos nos decepcionam (novamente).

Se você estiver interessado em obter uma próxima geração de conta de e-mail criptografado livre, é possível obter uma conta aqui: https://proton.me/mail(new window)